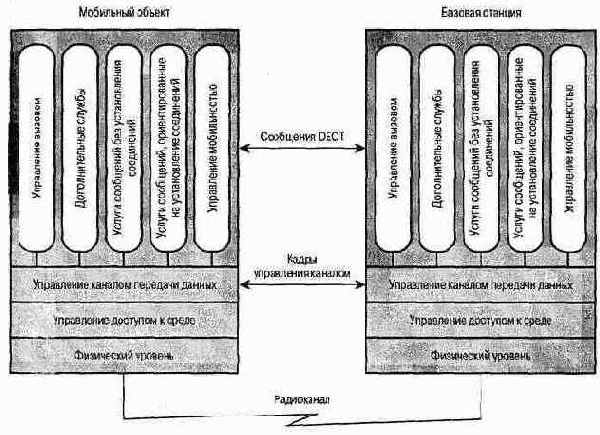

Архитектура протоколов DECT

Рисунок 3.3 - Архитектура протоколов DECT

На уровне управления доступом к среде (MAC) осуществляется выбор физических каналов и устанавливается или освобождается соединение в этих каналах. Кроме того, на этом уровне информация уплотняется в формат кадров TDD - TDMA. На уровне MAC предоставляются три типа услуг.

• Широковещание. Передача широковещательных сообщений в поле А.

• Услуги с установлением соединения. Передача пользовательских данных в поле В.

• Услуги без установления соединения. Поддержка отдельных сообщений DECT, отправляемых в поле А.

Уровень управления каналом передачи данных обеспечивает надежную передачу сообщений с помощью традиционных процедур управления каналом передачи данных, включая обнаружение ошибок и автоматический запрос повторной передачи.

Выше уровня управления каналом передачи данных предлагается такой набор услуг.

• Управление вызовами. Управление звонками с коммутацией каналов, включая установление и освобождение соединения.

• Дополнительные услуги. Услуги, для предоставления которых не нужны звонки.

• Службы сообщений без установления соединения. Поддержка передачи сообщений без установления соединения. Длинные сообщения на время передачи разбиваются на блоки.

• Службы сообщений с установлением соединения. Поддержка передачи сообщений с установлением соединения.

• Управление мобильностью. Функции, необходимые для конфиденциального предоставления услуг DECT. Управление мобильностью разделено на семь групп услуг.

• Процедура идентификации. Используется для распознавания базовой станцией мобильного устройства.

• Процедура аутентификации. Определяется, является ли мобильное устройство легальным пользователем.

• Процедура определения местонахождения. Используется в системах, в которых местоположение мобильного устройства отслеживается несколькими базовыми станциями.

• Процедура предоставления прав доступа. Мобильному устройству предоставляется право доступа к локальной или глобальной сети определенного типа.

• Процедура назначения ключа. Распределяются ключи шифрования для защиты сетевой управляющей информации, а также пользовательской информации.

• Процедура запроса параметров. Используется для обмена информацией о мобильном устройстве и функционировании сети.

• Процедура шифрования данных. Операции шифрования и дешифрования.